Fase de reconocimiento

Fase de reconocimiento

En este Post voy a indicar como hacer una fase de reconocimiento a máquinas de plataformas como Tryhackme o HackTheBox siguiendo la metología de s4vitar.

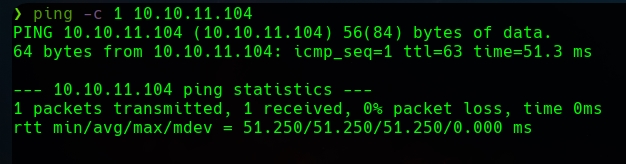

Ping

Vamos a lanzarle una traza ICMP para comprobar que esta encendida:

Truco: Con el TTL podemos saber contra que sistema operativo nos vamos a enfrentar, si se acerca a 64 la máquina es Linux, si se acerca a 128 la máquina es Windows (podemos poner el enlace de referencia a la página del TTL).

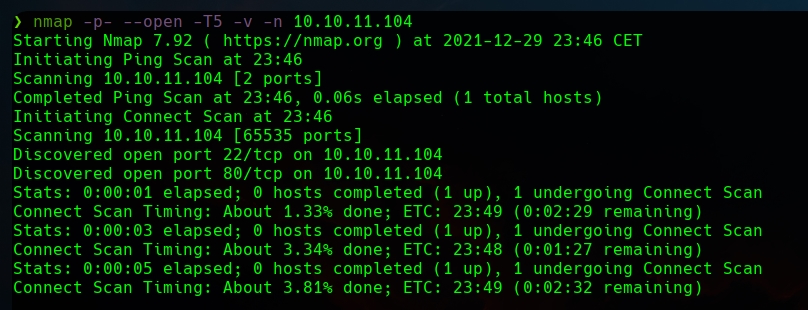

Escaneo de puertos

Vamos a ver los puertos que tiene abiertos con la siguiente línea de comando:

Advertencia!! Para hacer los escaneos tendremos que estar como Administrador (sudo)

1 | nmap -p- --open -T5 -v -n ipdelavíctima |

nmap es la herramienta que vamos a utilizar.

-p- significa todo el rango de puertos (65536)

–open filtrar por los puertos que estén abiertos

-T5 La velocidad que queremos se efectua, tenemos del 1 al 5 cuando más alto sea el número más ruido habrá.

-v el modo verbose para que nos de información por pantalla

-n quita la resolución dns para ahorrarnos un poco de tiempo

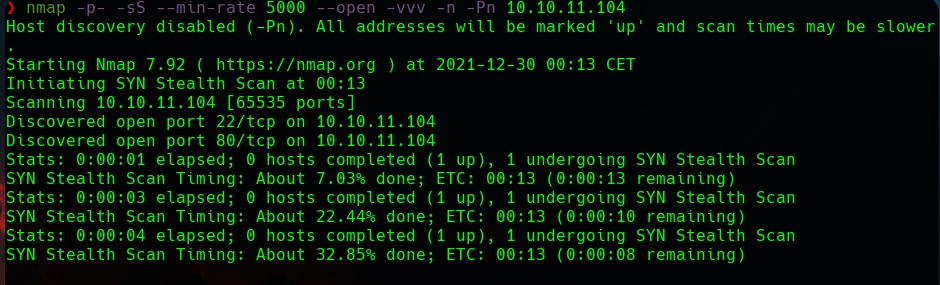

Mientras se esta realizando dandole al enter podemos ver el %, si este va muy lento podemos realizar el siguiente comando:

1 | nmap -p- -sS --min-rate 5000 --open -vvv -n -Pn ipdelavictima -oG Allports |

-sS Syn Port Scan para escaneos para conexiones TCP

–min-rate 5000 Para paquetes no más lentos que 5000 por segundo.

-vvv El triple verbose para obtener más información

-n Que no nos aplique resolución DNS porque si no se demorá un poco más de tiempo

-Pn Para que no nos aplique Host Discovery a través del protocolo de resolución de direcciones que es ARP

-oG Para exportar el archivo a formato grepeable para utilizar posteriormente la herramienta ExtractPorts que hablaré de ella más adelante

Si no nos deja ver el % dándole a enter la solución es poner la siguiente línea:

1 | sudo service opensnitch stop |

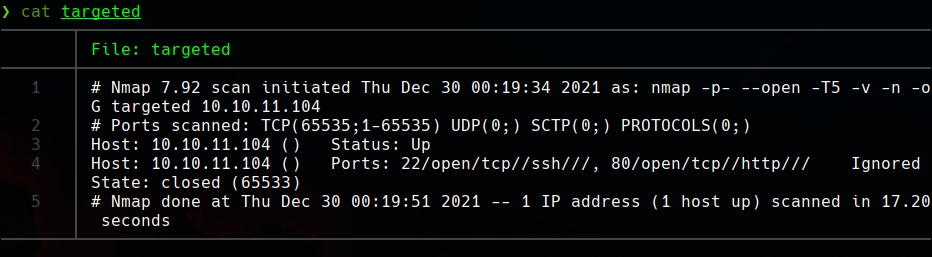

Este es el resultado del archivo

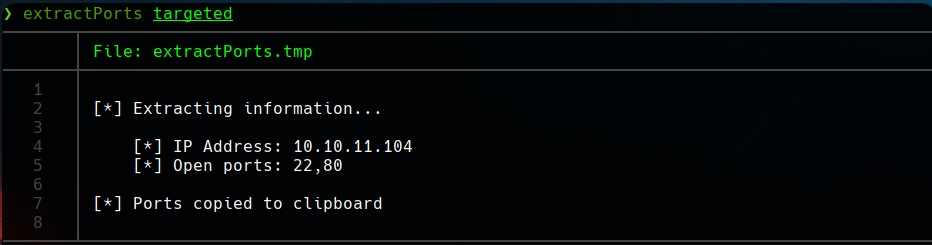

Ahora os preguntareís para que hemos echo esto, bien vamos a utilizar una herramienta de s4vitar llamada extractports que debemos introducirla en nuestro zshrc o bashrc (son los archivos de configuración de nuestra terminal) y tener instalado xcopy (sudo apt install xclip), esta nos sirve para coger los puertos de ese archivo y copiarlos automáticamente a nuestra clipboard, además que queda de una forma más bonita estéticamente.

Versión y servicio que se utiliza para esos puertos

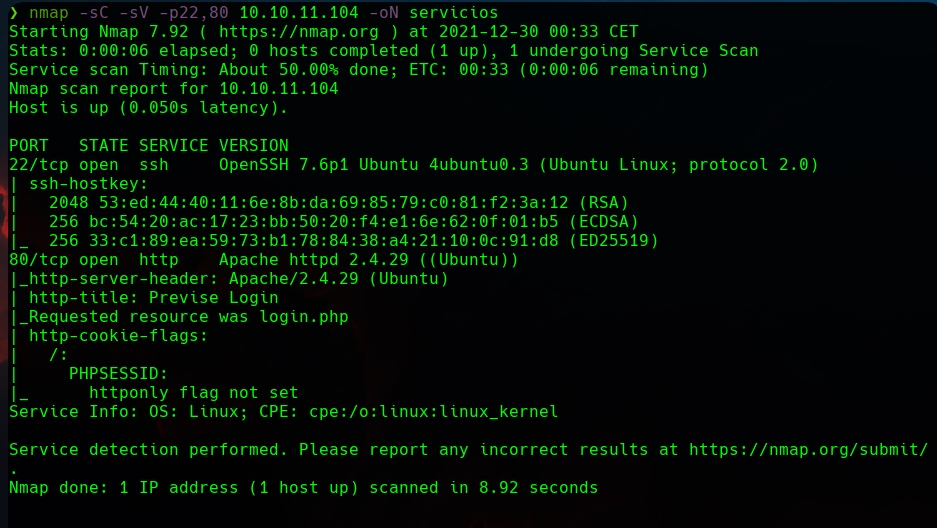

El siguiente paso es saber que están haciendo esos puertos para ello vamos a poner el siguiente comando:

1 | nmap -sC -sV -p(ctrl+shift+v para pegar los puertos copiados previamente) (ip de la máquina víctima) -oN targeted |

Recordar que teneís el botón de copiar o para ver la línea entera tenéis que mover la barra.

Como se puede ver en la imagen de ejemplo, tenemos el puerto 22 que es ssh y el puerto 80 que es para que salga a internet

-sC Son unos script básicos de enumeración

-sV Versión y servicio por los que corren los puertos

-oN Lo exportamos al formato nmap

WhatWeb

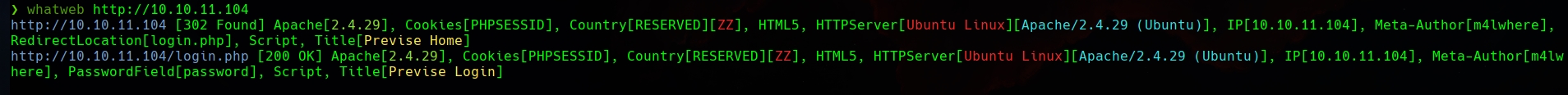

Sirve para ver que gestor de contenido está siendo usado en la página web:

1 | whatweb http://ipdelavíctima |

Podemos ver poca cosa como que tiene Apache, si tuviera por ejemplo un Wordpress nos lo indicaría.

Puerto 445 - Samba

Si la máquina tiene abierto el puerto 445 podemos probar lo siguiente:

1 | smbclient -L ipdelavictima -N |

-L Para listar los recursos compartidos a nivel de red

-N Comprobamos si podemos entrar como “Null Sesion” sin credenciales

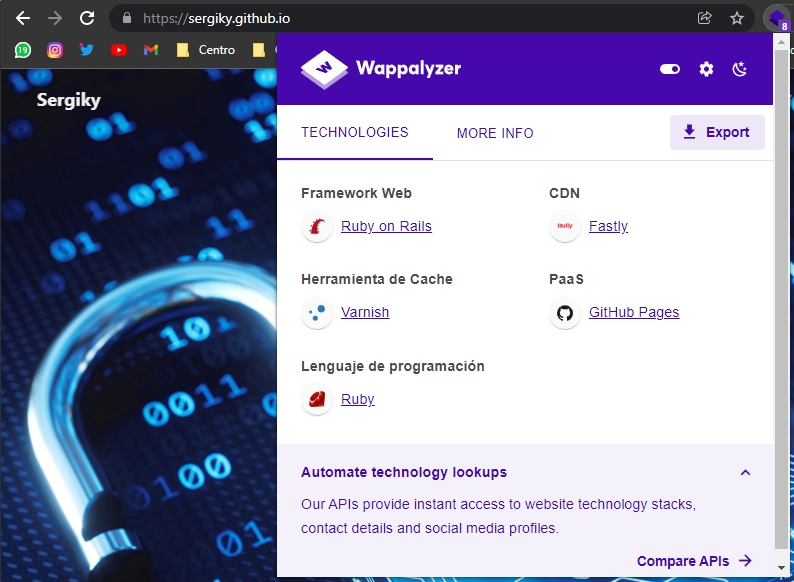

Wappalyzer

Con esta extensión podemos ver que servicios y versión utiliza la página.

Código fuente

Haciendo Ctrl + u algunas veces podemos encontrar algunos hints o información que nos benefician.

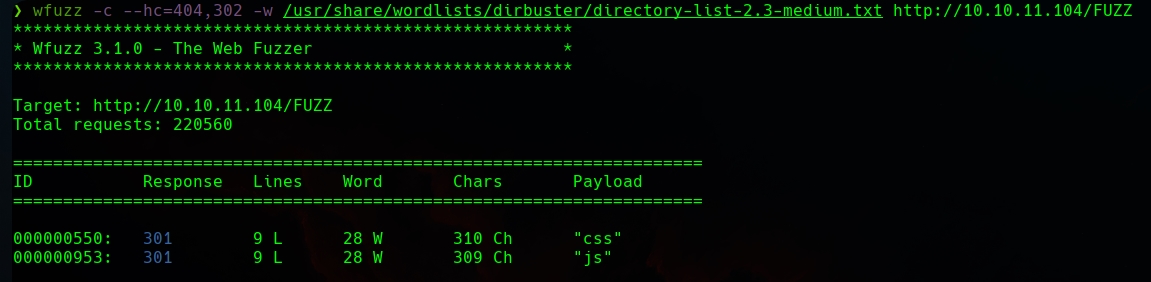

WFUZZ

Vamos a utilizar la herramienta wfuzz para ver las diferentes rutas de la página web.

Uso:

1 | wfuzz -c --hc=404,302 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt http://ipdelavíctima/FUZZ |

-c Para que salga en formato colorizado

–hc=404,302 quiero que me oculta los códigos de estado 404 y 302

-w Indicamos un diccionario para hacer el fuzzing

La palabra FUZZ es donde queramos que se hagan los intentos.

También podemos añadir extensiones ej:

FUZZ.php